こんにちは!

LALAKOレンジャーのピンクです。

このブログでは、テレワークする時、これだけは気を付けておきたいセキュリティ対策のきほんについて説明します!

1.仕事する環境

まずは、仕事する環境からチェックしてみましょう!

自宅のパソコン(BYOD=Bring Your Own Device)や、会社から貸与されたパソコンを使ってお仕事されている人が多いかと思います。

年のための確認ですが・・・パソコンのディスプレイをのぞき見されるような環境でお仕事していませんか?

たとえ家の中であっても油断は禁物です。

会社の情報は、「秘密情報」で、家族にのぞき見されるのも、できれば避けたいところです💦

そのためには、できれば壁を背(パソコンのディスプレイが壁側)に仕事できる環境がベストです!

どうしても、のぞき見のリスクが残る環境でお仕事をする場合は、パソコンのディスプレイに、「のぞき見防止フィルター」を貼るなどの対策をしましょう。

カフェや新幹線、飛行機のような公衆の場でお仕事をする場合は、この「のぞき見防止フィルター」は必須アイテムです!

2.パソコン

次に、テレワークするとき利用するパソコンのセキュリティ対策について説明します。

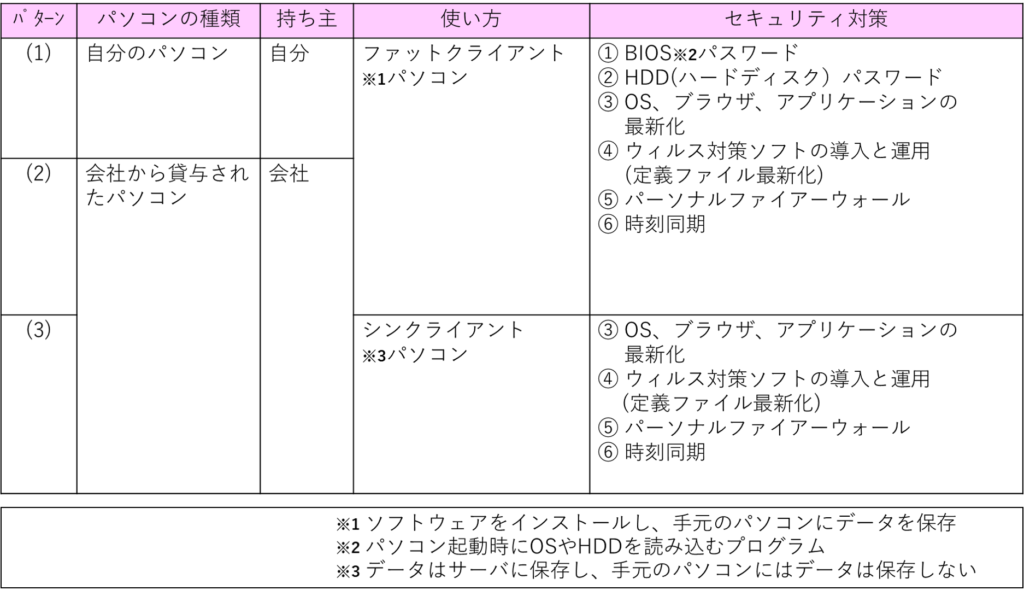

自分のパソコン、会社から貸与されたパソコン、その使い方に応じて、やっておいたほうがいいセキュリティ対策も違います。

そこで、下の表 (パターン(1)~(3)) を整理してみました!

自分の家のパソコンを使ってお仕事する場合、パターン(1):自分のパソコンの場合、ファットクライアントパソコン(ソフトウェアをインストールし、手元のパソコンにデータを保存するやり方)がほとんどかと思います。

自分の家のパソコンの中のHDDやSSDには、自分や家族が作ったデータや写真などが保存されています。

そのパソコンを使ってお仕事すると・・・あたりまえ💦ですが、自分の家の情報と、会社の情報は混ざってしまいます。

ちなみに、ファットクライアントパソコンのセキュリティ対策③~⑤は、どんな種類のパソコンであっても普段から心がけておきたい対策といえます⭐

また、①、②、⑥の対策については、せめて自宅からパソコンを外に持ち出す時だけでもしっかりと行うようにしましょう!!

ちなみに、⑥時刻同期ってなんのためにするのか?疑問を持たれる方もいらっしゃるでしょう。

パソコンの時刻が進んでいたり遅れていたりした場合、万が一インシデント(ウィルス感染や不正アクセスが原因で情報が漏洩してしまったなど)が発生した場合、会社のウィルス対策サーバやネットワーク機器(ルータやスイッチ)などのログに残っている時刻との整合性がとれなくなるからです。

整合性がとれなくなると、どうなるかって??

つまりは、いろいろな機器に残っているログの時刻が正確でなかった場合、だれが、いつ、どんな動作をしたことが原因でウィルスや不正アクセスを受けてしまったのか?といった後追いができなくなってしまいます。

次に、パターン(2):会社から貸与されたパソコンで、ファットクライアントパソコンの場合のお話しです。

たぶんですが、会社のシステム管理者とあろうもの、すでに①~⑥の対策は、済みのはずです!

万が一、足らずの対策があれば、システム管理者に教えてあげましょう!

というのも、これらの設定(とくに③~⑥)は、管理者権限がないと設定ができない可能性が高いからです。

最後に、パターン(3):会社から貸与されたパソコンで、シンクライアントパソコン(データはサーバに保存し、手元のパソコンにはデータは保存しないやり方)の場合のお話しです。

シンクライアントパソコンのセキュリティ対策では、①BIOSパスワード②HDD(ハードディスク)パスワードといった対策は不要です。

理由としては、至極簡単!

そもそも、パソコン内に情報を持たないやり方なので、たとえパソコンをなくそうが、盗まれようが、HDDの中身を読み取られる心配がないからです。

ちなみにシンクライアントパソコンは、シンクライアントサーバに通信しながら利用するのが一般的です。

通信する前のセキュリティ対策として、

IDとパスワードの他、多要素認証(スマホのアプリやショートメッセージ、指紋や虹彩や顔認証など)を使って、

許可された人物以外通信できないよう認証を行うのが一般的です。

3.周辺機器

周辺機器の代表としては、USBメモリや外付けHDDなんかがあります。

これら周辺機器もパソコンと同様にテレワークで利用する場合、紛失や盗難に備えたセキュリティ対策は必要不可欠です。

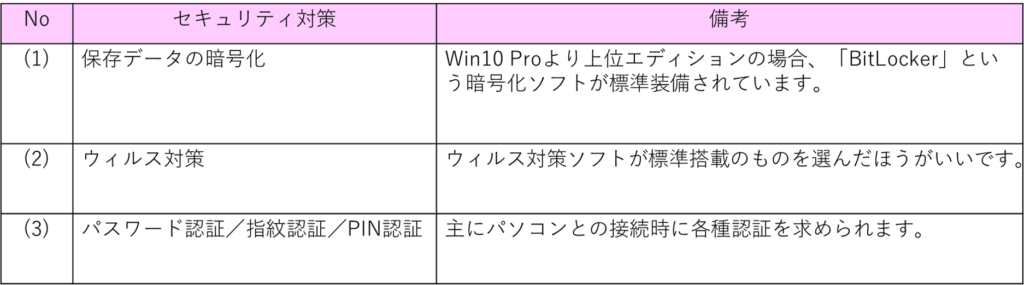

周辺機器について、やっておいたほうがいいセキュリティ対策(下の表No(1)~(3))を整理してみました。

まず、No(1)のセキュリティ対策:保存データの暗号化です。

周辺機器は、その持ち運びの良さと手軽さゆえに、紛失や盗難によるリスク対策を一番しっかりと考えないといけない機器ともいえます。

紛失や盗難に備えて、

いかにして保存している情報を読み取れないように対策しておくか

これにつきます。

表の備考欄に記載していますが、Windows10 Proから上位のエディションには、「BitLocker」という情報を暗号化できるソフトが標準でインストールされています。

「BitLocker」は、標準装備のわりにとっても優れたソフトで、パソコンのHDDやSSDの情報だけでなく、周辺機器の情報も暗号化することができます。

多くの企業でも採用され、安心して利用できるソフトなので、ぜひ試してみてください!

次に、No(2)のセキュリティ対策:ウィルス対策です。

USBメモリを介して、ウィルス感染するパソコンがまだまだ多いです。

多くの場合、

ウィルス感染したUSBメモリをパソコンに挿す

↓

自動的にautorun.inf(自動実行されるプログラム)が実行

↓

ウィルスの実行ファイルとautorun.infがパソコンにコピーされる

こんな感じの流れで簡単に感染してしまいます💦

そのため、まずはUSBメモリのような周辺機器が挿入された際に、autorun.infが自動実行されないようにパソコンの設定を変更しておきましょう!

最近では、USBメモリや外付けHDDに標準でウィルス対策ソフトが装備されている商品が増えてきました。

普通のUSBメモリよりや外付けHDDに比べて、少し値段は高いですが、できればこちらの製品の購入をお勧めします!

4.無線LAN(Wi-Fi)

無線LAN(Wi-Fi)ルータや、テザリング(Wi-Fiを使って、スマホなどを経由してそこから吹く4G、5Gといった電波に乗せてインターネット接続する方法)可能なスマホを会社が貸し出してくれるのがベストです。

現実問題、パソコンは貸与してくれても、無線LAN(Wi-Fi)ルータまで貸与してくれる会社は、そう多くないですよね・・

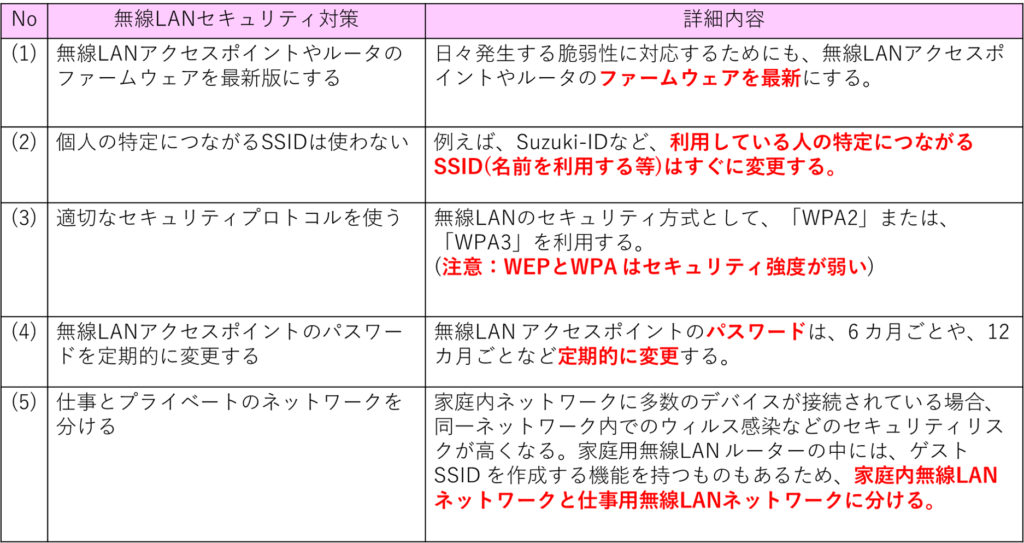

ここでは、自宅の無線LAN(Wi-Fi)ルータを使って仕事をする場合に、やっておくべきセキュリティ対策5箇条(下の表No(1)~(5))をまとめました。

まずは、No(1)の無線LANアクセスポイントやルータのファームウェアを最新版にするですが、これは王道ですね✨✨

インターネットの出入り口となる無線LAN(Wi-Fi)ルータやアクセスポイントは不正アクセスに会いやすく、特にこの作業は重要です。

次に、No(2)の個人の特定につながるSSIDは使わないです。

新しい無線LAN(Wi-Fi)ルータを購入してもデフォルトのSSIDをわざわざ変えている人って・・悲しいかな・・めっちゃ少ないです。😢

デフォルトのSSIDは、ルータの製品名(たとえば、NEC製品だったら「aterm-××」だったり、バッファロー製品だったら、「Bufffalo-××」)そのまま使われていることが普通なので、直ぐにルータの製品名と脆弱性情報を特定されてしまいます。

この際、SSIDを複雑な文字と数字の羅列に変えてしまいましょう!!

まかり間違っても自分や身内の名前にしないように😊

次に、No(3)適切なセキュリティプロトコルを使うです。

おそらく最近の無線LAN(Wi-Fi)ルータは、脆弱性のあるWEPやWPAは、選択すらできなくしているのも多いかと思います。

古い無線LAN(Wi-Fi)ルータの利用は、注意が必要です!

どんどんいきますよー

No(4)無線LANアクセスポイントのパスワードを定期的に変更するは、定期的・・

とまでは言わないまでも、たとえば、

「自宅に来客があって、お客さんにパスワードを教えた場合、お客さんが帰った後、変更する」

といった運用ぐらいは最低しておきたいものです。どこでそのパスワードが出回るかわかりません💦

最後です!

No(5)仕事とプライベートのネットワークを分けるです。

これはウィルス感染の対策ですね。

例えば、

ウィルス対策ソフトを入れていなかったパパやママのパソコンがウィルスに感染

↓

家庭内ネットワークにウィルスがまんえん

↓

パパが会社から貸与されたパソコンを家庭内ネットワーク繋いでテレワーク

↓

会社から貸与されたパソコンにウィルスが感染!!

みたいな大惨事だけは避けたいところですね💨

最近では少ないかもしれませんが、無線LANではなく「有線のLANケーブル」を利用している場合は、無線LAN(Wi-Fi)ルータのセキュリティ対策と同様に、

・インターネットルータのファームウェアを最新版にする。

・仕事とプライベートのネットワークを分ける。

以上の2つの対策は意識しておいたほうがいいです。

5.オンライン会議

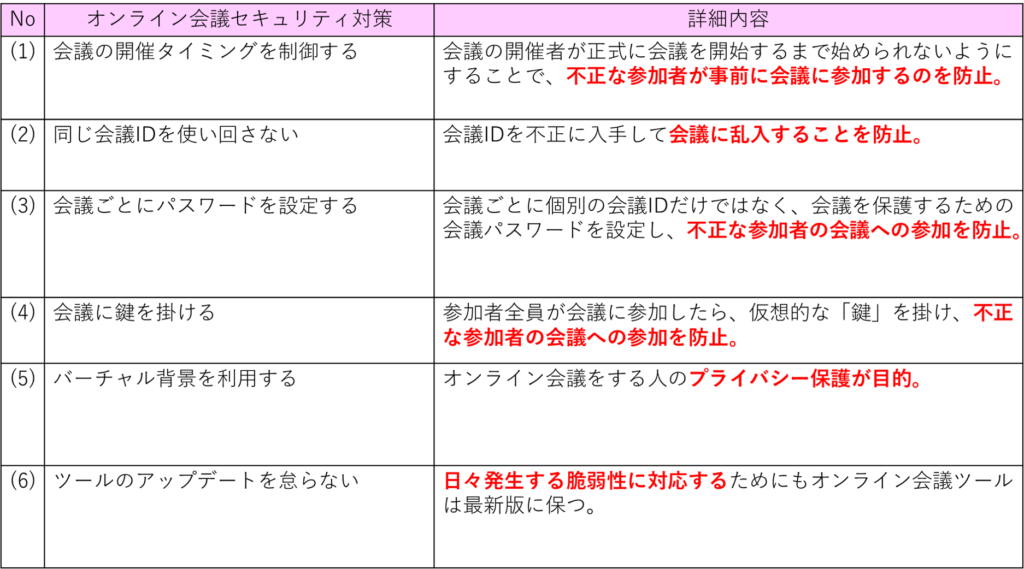

ZOOMミーティングや、マイクロソフト社のTeams会議といった「オンライン会議」はテレワークには欠かすことができないツールですよね。

そこで、これら「オンライン会議」の利用時、最低限守っておきたい6箇条(下の表No(1)~(6))をまとめてみました。

まず、No(1)会議の開催タイミングを制御するから順番に説明します。

オンライン会議で代表的な「ZOOMミーテイング」や「マイクロソフト社のTeams会議」では、会議の参加者がミーティングに参加するタイミングを会議の開催者(ホスト)が制御できる機能があります。

マイクロソフトのTeams会議では、「ロビーで待機」なんていう、ちょっとおしゃれな呼び方をしています。

これらの機能を使うことによって、会議の開催者が、一人一人、参加者を確認してから会議を開催することができて不審者が会議に参加することを防止できます。

次に、No(2)同じ会議IDを使い回さないですが、オンライン会議を長く使うようになると、新たな会議IDを発行するのが面倒になり、どうしても使い回してしまうシーンが出てきます。

不正利用につながるので、面倒でも毎回新しい会議IDを発行するように心がけるようにしよう!!

No(3)会議ごとにパスワードを設定するの理由は、No(2)と同様で 不正利用防止のためです。慣れは禁物です!!

No(4)会議に鍵を掛けるというやり方は、不正利用防止には有効かもしれませんが、

・会議に参加していた人が通信不良発生時、再度会議室に入りなおすトラブルが発生した場合

・遅れて参加したいといった人がいる場合

こんなとき対処が面倒です。セキュリティ対策と運用は、天秤にかけて行うようにしたいものです💦

No(5)バーチャル背景を利用するは、オンライン会議の不正利用の防止というより、利用者のプライベート防止といった対策です。

笑い話ではないですが、

・室内に干していた洗濯物が映ってしまった

・壁掛けカレンダーに手書きしていたプライベートスケジュールがカメラに映ってしまった

なーんて惨事は未然に防ぎたいものですね。

最後です!

No(6)ツールのアップデートを怠らない

この対策は、4.無線LAN(Wi-Fi)の「無線LANアクセスポイントやルータのファームウェアを最新版にする」対策の理由と同様で、脆弱性対策はしっかりと!!

ZOOMやTeamsの場合、専用のアプリを使わずに「Webブラウザ」で利用できるので、あえて対策を追加するとすれば、

脆弱性が発見された「設定項目」を見直し、「適切な設定に変更する」

この観点が必要です。

ZOOMにフォーカスした具体的な対策のやり方の手順を別のブログでまとめています。ぜひ参考にしてみてください!!

6.参考リンク集

・総務省 テレワークセキュリティガイドライン

・総務省 中小企業等担当者向けテレワークセキュリティの手引き(チェックリスト)

https://www.soumu.go.jp/main_sosiki/cybersecurity/telework/

・レノボ・ジャパン合同会社 「始めよう!テレワークスタートガイド」

https://www.lenovo.com/jp/ja/news/article/2020-02-28

コメント